-

[Snort/Nmap] snort와 nmap을 이용한 Scan 탐지 실습Study/Security 2021. 12. 1. 16:21

1. FIN, X-MAS, NULL 스캔 방식에 대하여

TCP (FIN/X-MAS/NULL) Scan이란, TCP 헤더를 조작하여 특수한 패킷을 만들어 보낸 후, 그에 대한 응답으로 포트의 활성화 여부를 판단하는 스캔 방식이다.

세션을 완전히 연결하지 않기 때문에 로그가 남지 않는다.

FIN Scan : TCP 헤더 내에 FIN 플래그를 설정하여 전송하는 방식.

X-MAS Scan : TCP 헤더 내에 플래그 값을 모두 설정하거나 일부 값을 설정하여 전송하는 방식.

NULL Scan : TCP 헤더 내에 플래그 값을 설정하지 않고 전송하는 방식

2. Tool 소개

SNORT : 대표적인 IDS 오픈소스. 네트워크를 통한 침투를 탐지하는 데에 사용. 네트워크 상에서 실시간으로 흐르는 트래픽을 분석하여 패킷 로깅을 수행.

NMAP : 서버의 작동 여부 및 서비스 포트를 확인할 수 있는 스캐닝 툴. 유용한 보안 툴인 동시에 해커에게는 강력한 해킹 툴로 사용될 수 있음.

3. 실습 진행 환경

PC A : 리눅스 데스트탑 버전. 192.168.56.101

PC B : 리눅스 서버 버전. 192.168.56.104

PC B가 A에게 FIN/X-MAS/NULL Scan을 한다. PC A는 snort를 이용해 Local.rules에 따라 탐지한다.

4. 실습 진행

Snort를 이용할 PC A쪽의 IP 주소와 인터페이스 명을 지정한 모습.(이전 포스트 참고)

Local.rules 파일에 룰셋 해주기.

차례대로 FINs, X-MAS, NULL Scan을 탐지하면 ~ Scan Detection이라고 각각의 스캔 이름을 출력하도록 설정.

$ snort -A console -q -u snort -c /etc/snort/snort.conf

명령어를 사용하여 아까 설정한 local rules 룰셋대로 탐지 시작.

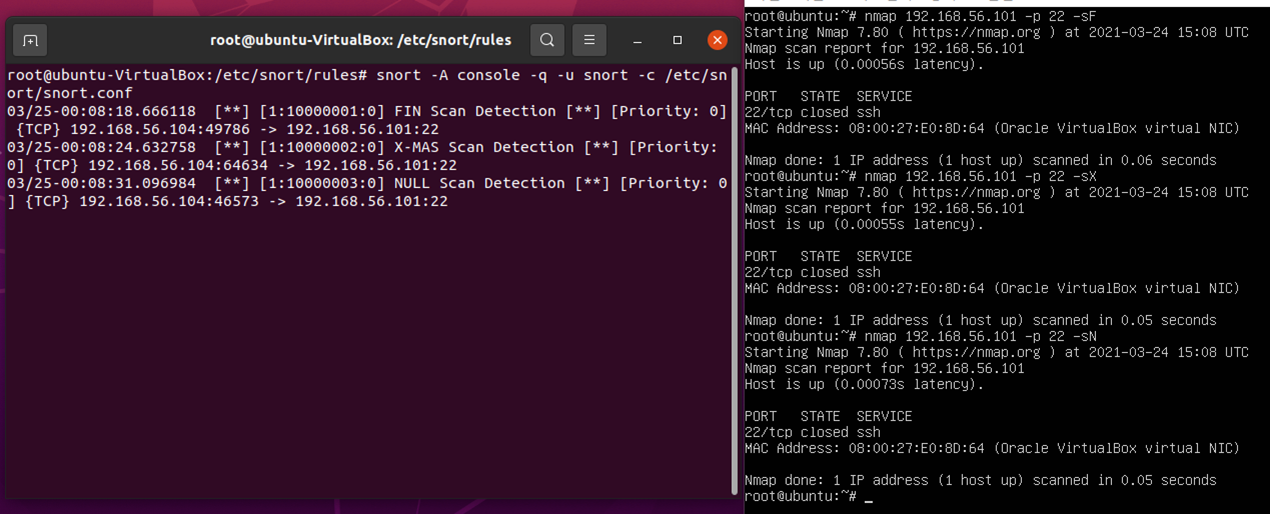

B(오른쪽)에서 Nmap을 이용하여 A(왼쪽)에 순서대로 FIN, X-MAS, NULL Scan을 한다.

A에서는 Snort를 이용하여 local.rules에 설정해둔대로 각각의 Scan 종류에 따라 메시지가 출력되는 모습이다.

'Study > Security' 카테고리의 다른 글

Windows의 다양한 보안 기능 (0) 2021.12.26 [암호화] 암호화 기법 관련 정리 (0) 2021.12.23 [Snort/tcpdump] 우분투 리눅스 환경에서의 Snort 설치 및 실습 (0) 2021.11.28 악성코드의 분류 (0) 2021.06.11 악성코드의 역사 (0) 2021.06.10